Ransomware to popularna forma złośliwego oprogramowania, w ramach której szyfrowane są pliki na urządzeniu, serwerze lub w systemie komputerowym, a podmioty (często grupa lub syndykat hakerów) żądają okupu za odszyfrowanie danych – a liczba ta stale rośnie. Według ExpressVPNpłatności za oprogramowanie ransomware przekroczyły 1 miliard dolarów w 2023 r., co stanowi najwyższą kwotę w historii. W dobie generatywnej sztucznej inteligencji coraz bardziej wyrafinowane metody szyfrowania spowodują jeszcze większy wzrost tej liczby.

ZOBACZ GALERIĘ – 9 ZDJĘĆ

Advertisement

Następnie następuje rozwój oprogramowania Ransomware-as-a-Service (RaaS), które przypomina rynek narzędzi i usług oprogramowania ransomware – zasilanego anonimowością kryptowaluty, wybraną metodą płatności dla grup zajmujących się oprogramowaniem ransomware i hakerów. Demokratyzacja cyberataków otworzyła drzwi praktycznie każdemu, kto przeprowadza cyberatak na niczego niepodejrzewające osoby, firmy lub organy rządowe.

W ostatnich latach zakrojone na szeroką skalę ataki oprogramowania ransomware wymierzone były w branżę opieki zdrowotnej, firmy zajmujące się bezpieczeństwem sieci, użytkowników systemu Windows, rurociągi naftowe, a nawet Kostarykę. Oto zestawienie najbardziej godnych uwagi.

Rurociąg kolonialny okaleczony przez oprogramowanie ransomware (2021)

Colonial Pipeline, największy system rurociągów paliwowych w Stanach Zjednoczonych, transportuje dziennie do 3 milionów baryłek między Teksasem a Nowym Jorkiem. 7 maja 2021 r. za pośrednictwem odsłoniętego konta VPN doszło do włamania do sieci Colonial Pipeline i skradziono około 100 GB danych oraz zainfekowano kilka systemów komputerowych.

Postrzegany jako bezpośredni atak na infrastrukturę krytyczną, Biały Dom ogłosił stan wyjątkowy, a rurociąg został zamknięty, co dotknęło niezliczone osoby i firmy, w tym linie lotnicze.

Advertisement

Grupa hakerska DarkSide przeprowadziła ten trafiający na pierwsze strony gazet atak ransomware. Mimo że agencje federalne zostały szybko powiadomione i sprowadzone na miejsce, Colonial Pipeline zapłacił prawie 5 milionów dolarów okupu (75 bitcoinów) za klucz deszyfrujący, aby odzyskać kontrolę nad swoją siecią i systemami. W ciągu kilku miesięcy po ataku Departament Sprawiedliwości odzyskał od napastników około 2,2 miliona dolarów.

Grupa Lazarus powoduje chaos wśród użytkowników Windows i brytyjskiego systemu opieki zdrowotnej (2017)

Ten atak ma kilka lat wstecz i jest często nazywany atakiem ransomware WannaCry. Był to atak o zasięgu globalnym, którego celem byli użytkownicy i firmy, wykorzystujący lukę w zabezpieczeniach systemu Microsoft Windows, opracowaną prawdopodobnie przez amerykańską Agencję Bezpieczeństwa Narodowego (NSA).

Szacuje się, że cyberatak ten spowodował straty i szkody na poziomie 4 miliardów dolarów, a atak objął ponad 230 000 urządzeń. Głośne ofiary, takie jak brytyjski system opieki zdrowotnej NHS, straciły około 92 miliony funtów, gdy ucierpiały dziesiątki tysięcy wizyt i operacji.

Podobnie jak w przypadku wszystkich ataków ransomware, zainfekowane pliki zostały zaszyfrowane. Hakerzy przeprowadzeni przez Grupę Lazarus zażądali kryptowaluty o wartości 300 dolarów za klucz deszyfrujący, a liczba ta podwoiła się po trzech dniach. Jeśli płatność nie została dokonana, pliki, których to dotyczyło, zostały usunięte.

Tym, co uczyniło WannaCry szczególnie paskudnym, była jego zdolność do samorozprzestrzeniania się. Może rozprzestrzeniać się w sieci bez żadnego udziału użytkownika i w ten sposób rozprzestrzenił się na cały świat, uderzając w różne organizacje z branży finansów, opieki zdrowotnej, logistyki i transportu.

Zhakowany rząd Kostaryki (2022)

W ciągu dwóch miesięcy grupy ransomware Conti i Hive zaatakował instytucje publiczne Kostaryki, w tym Ministerstwa Finansów, Nauki, Technologii, Telekomunikacji, Pracy i inne. Początkowe ataki doprowadziły do znacznych opóźnień w świadczeniu usług publicznych dla sektora finansowego, co doprowadziło do ogłoszenia przez rząd Kostaryki stanu nadzwyczajnego.

Mając kontrolę nad wrażliwymi danymi finansowymi i dokumentacją obywateli i przedsiębiorstw kraju, w tym zeznaniami podatkowymi, grupa zajmująca się oprogramowaniem ransomware Conti zażądała zapłaty w wysokości 10 milionów dolarów. Grupie początkowo udało się włamać i zainstalować złośliwe oprogramowanie na jednym urządzeniu przy użyciu naruszonych danych uwierzytelniających, co następnie doprowadziło do kradzieży ponad 1 TB danych. Rząd Kostaryki odmówił zapłaty okupu i nazwał tę grupę „terrorystami”.

Advertisement

W związku z tym grupa Hive zażądała 5 milionów dolarów za przywrócenie danych na potrzeby kolejnego ataku na kostarykański fundusz zabezpieczenia społecznego. Szacuje się, że w wyniku utraty kluczowych systemów finansowych rząd Kostaryki tracił 30 milionów dolarów każdego dnia naruszenia bezpieczeństwa jego systemów. Rządy Stanów Zjednoczonych, Izraela, Hiszpanii i gigant technologiczny Microsoft wkroczyły, aby zapewnić pomoc i przywrócić usługi.

Lapsus$ atakuje portugalski konglomerat medialny Impressive (2022)

Impresa to największy portugalski konglomerat medialny, prowadzący główne gazety i stacje telewizyjne w całym kraju. W 2022 roku grupa ransomware Lapsus$ zaatakowała portugalską gazetę Expresso, uzyskując dostęp do jej archiwów, wysyłając tweety z oficjalnego konta gazety i wysyłając e-maile phishingowe do jej subskrybentów.

Stamtąd uzyskała dostęp do konta Amazon Web Services firmy Impresa, żądając ostatecznie milionów dolarów, aby dane nie wyciekły ani nie zostały sprzedane. Dane obejmujące cyfrowe archiwa dokumentów i filmów, a także informacje dotyczące wielu pracowników i klientów Impresy.

Lapsus$ wyciekł tak zwaną „ogromną ilość wrażliwych danych”, w tym dane osobowe swoich pracowników, powodując szkody, które nadal są odczuwalne. Co ciekawe, po braku płatności grupa ransomware Lapsus$ przestała prosić o pieniądze. Według Michaela Pereiry, a starszy reporter w Expressomotywacja pierwszego ataku pozostaje tajemnicą.

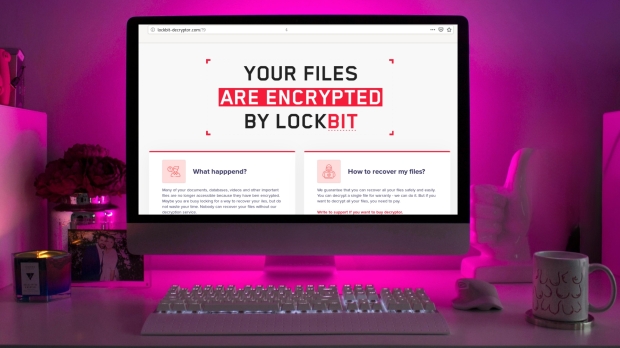

Luka w zabezpieczeniach Citrix Bleed wykorzystywana przez LockBit Group (2023)

Ogromne firmy i organizacje korzystające z serwerów Citrix z publicznie dostępnym exploitem Citrix Bleed stały się celem ataków ransomware ze strony LockBit w 2023 r. – jednej z największych grup oferujących oprogramowanie ransomware jako usługę (RaaS). Na długiej liście poszkodowanych znalazł się jeden z największych banków na świecie, Commercial Bank of China (ICBC), firma logistyczna DP World oraz jedna z największych marek w branży lotniczej, Boeing.

Luka w Citrix Bleed to jedno z tych rzadkich naruszeń bezpieczeństwa, które są prawie niemożliwe do wykrycia. Wykorzystuje żądania HTTP, aby utrzymać otwarte sesje serwera i sieci bez poświadczeń, omijając uwierzytelnianie.

Advertisement

Po wdrożeniu łatki naprawiającej exploita grupa LockBit wykorzystała publicznie dostępne serwery Citrix, które nadal były podatne na ataki. W przypadku firmy logistycznej DP World ponad 30 000 kontenerów wysyłkowych utknęło w Australii z powodu uszkodzonych systemów. Zapłata okupu za udostępnienie danych była rozważana dla wszystkich zaangażowanych; jednak hakerzy opublikowali dane Boeinga, zanim firma zdążyła zapłacić.

Oprogramowanie ransomware GandCrab wymusza miliardy od firm i osób fizycznych (2018–2019)

Nieznani aktorzy stojący za cieszącym się dużym powodzeniem programem GandCrab Ransomware-as-a-Service (RaaS) nigdy nie zostali złapani. Osoby odpowiedzialne zakończyły program po zarobieniu ponad 2 miliardów dolarów na płatnościach od różnych ofiar. GandCrab jest postrzegany jako jeden z najskuteczniejszych ataków ransomware ponieważ uzyskał licencję dla wielu stowarzyszonych firm, które następnie przeprowadziły ataki, dzieląc się zyskami z pierwotnymi twórcami.

Podobnie jak większość ataków ransomware, rozprzestrzeniał się on głównie za pośrednictwem wiadomości e-mail typu phishing i zestawów exploitów, które nie wymagają zaawansowanej wiedzy o sieci ani programowaniu. Po zainfekowaniu pojedynczego systemu GandCrab szyfrował wszystkie pliki, wyświetlając na ekranie monit z prośbą o okup w kryptowalucie w celu przywrócenia plików i kontroli nad systemem. Ataki ransomware GandCrab były przeprowadzane przez okres 15 miesięcy, począwszy od stycznia 2018 r., i stanowiły aż połowę całkowitego światowego rynku oprogramowania ransomware.

Wniosek

Ransomware to duży biznes, a niektóre z największych grup mają własne działy HR i prowadzą dalekosiężne programy partnerskie z tak zwanymi, z braku lepszego określenia, „klientami”. Biorąc pod uwagę, że w ubiegłym roku płatności za oprogramowanie ransomware przekroczyły 1 miliard dolarów, osoby fizyczne, rządy i firmy nie powinny lekceważyć znaczenia cyberbezpieczeństwa w 2024 r.

Nawet coś tak pozornie prostego, jak aktualizowanie zabezpieczeń i innego oprogramowania, może zadecydować o tym, czy dane systemu są zablokowane i przechowywane dla okupu, czy nie. Eksperci branżowi i hakerzy zajmujący się etyką zalecają, aby ofiary unikały płacenia okupu, ponieważ nie ma gwarancji, że dane zostaną przywrócone. W wielu przypadkach grupy żądały większej zapłaty, aby zabezpieczyć dane przed wyciekiem lub sprzedażą.

Advertisement

Zapobieganie poprzez rygorystyczne praktyki w zakresie cyberbezpieczeństwa jest zawsze najlepszą metodą zmniejszenia ryzyka ataku oprogramowania ransomware. W przypadku ataku należy najpierw odizolować zagrożone urządzenie, zaktualizować dane uwierzytelniające i zgłosić to organom ścigania.